Anwendungsweise der IT-Grundschutzkataloge

Für die erfolgreiche Etablierung eines kontinuierlichen und effektiven IT-Sicherheitsprozesses müssen eine ganze Reihe von Aktionen durchgeführt werden. Die Vorgehensweise ist grundsätzlich im BSI-Standard 100-2 beschrieben. Dieser Abschnitt bietet Hinweise zur Methodik und praktische Umsetzungshilfe in verkürzter Form.

IT-Sicherheitsprozess und IT-Sicherheitsmanagement

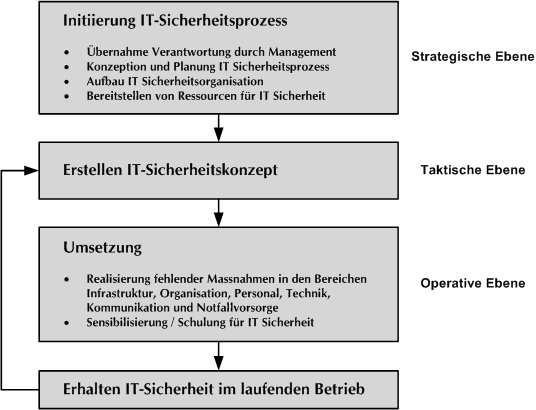

Der folgende IT-Sicherheitsprozess beinhaltet alle wesentlichen Schritte, die notwendig sind, ein angemessenes IT-Sicherheitsniveau zu erreichen und aufrechtzuerhalten.

Der Vorgang ist im Standard 100-2 ausführlich beschrieben. Ausserdem wird im

Baustein B 1.0 IT-Sicherheitsmanagement der IT-Sicherheitsprozess im Überblick dargestellt und es wird eine detaillierte Erläuterung der einzelnen Aktionen in Form empfohlener Standard-Massnahmen gegeben.