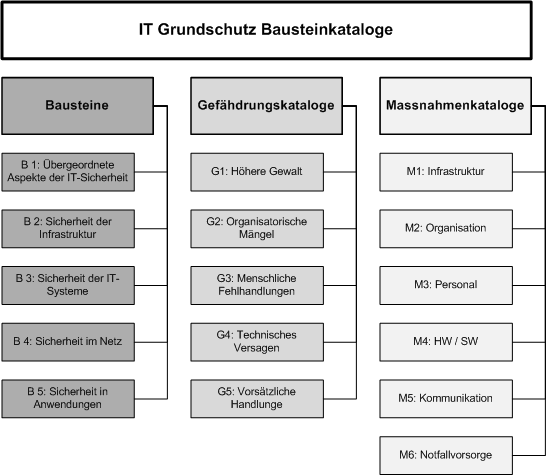

Aufbau der IT Grundschutzkataloge

Die Erfahrung zeigt, dass es ohne ein funktionierendes IT-Sicherheitsmanagement praktisch nicht möglich ist, ein durchgängiges und angemessenes IT-Sicherheitsniveau zu erzielen und zu erhalten. Diesem Umstand wird das Grundschutzhandbuch gerecht, indem es im BSI-Standard 100-1 "Managementsysteme für Informationssicherheit (ISMS)" beschreibt, wie ein solches Managementsystem aufgebaut werden kann. Aufbauend hierauf wird ausserdem in Baustein B 1.0 der IT-Grundschutz-Kataloge beschrieben, wie ein effizientes IT-Sicherheitsmanagement aussehen sollte und welche Organisationsstrukturen dafür sinnvoll sind.

Die Bausteine des Grundschutzhandbuchs sind nach dem IT-Grundschutz-Schichtenmodell in die folgenden Kataloge gruppiert:

Eine detaillierte Gliederung der Bausteine findet sich im Anhang.

Aufbau der Bausteine

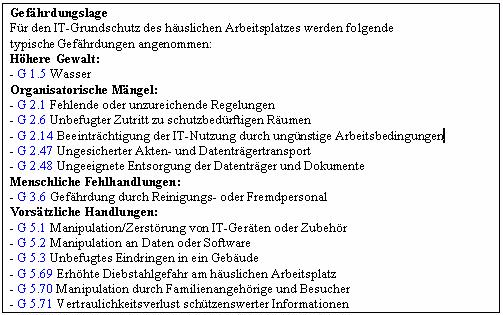

Die zentrale Rolle der IT-Grundschutz-Kataloge spielen die Bausteine, die immer nach dem gleichen Prinzip aufgebaut sind. Jeder Baustein beginnt mit einer kurzen Beschreibung der betrachteten Komponente, der Vorgehensweise bzw. des IT-Systems. Im Anschluss daran wird die Gefährdungslage dargestellt. Die Gefährdungen sind dabei nach den in der obigen Grafik genannten Bereichen unterteilt. Um die Bausteine übersichtlich zu gestalten und um Redundanzen zu vermeiden, werden die Gefährdungstexte lediglich referenziert. Beispiel

G 2.1 Fehlende oder unzureichende Regelungen

Dabei steht „G“ für Gefährdung, die Zahl vor dem Punkt „2“bezeichnet den Gefährdungskatalog (hier G2 = Organisatorische Mängel), die Zahl nach dem Punkt bezeichnet die laufende Nummer der Gefährdung innerhalb des Katalogs. Zum Schluss folgt die Bezeichnung der Gefährdung.

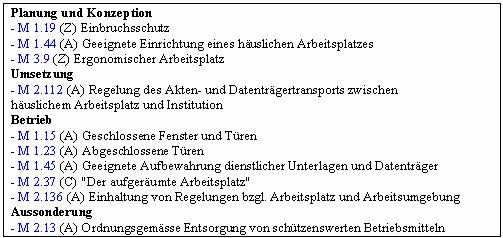

Den wesentlichen Teil eines jeden Bausteins bilden die Massnahmenempfehlungen, die sich an die Gefährdungslage anschliessen. In jedem Baustein wird für das betrachtete Themengebiet vor der Massnahmen-Liste eine Übersicht in Form eines "Lebenszyklus" gegeben, welche Massnahmen in welcher Phase der Bearbeitung zu welchem Zweck umgesetzt werden sollten. In der Regel können die folgenden Phasen identifiziert werden:

- Planung und Konzeption

- Beschaffung (falls erforderlich)

- Umsetzung

- Betrieb

- Aussonderung (falls erforderlich)

- Notfallvorsorge

Es finden sich aber nicht in allen Bausteinen für jeden Phase Massnahmen. Da alle Geschäftsprozesse, IT-Systeme und Einsatzbedingungen sich ständig ändern und weiterentwickelt werden, müssen die Phasen erfahrungsgemäss immer wieder durchlaufen werden. Dies sicherzustellen ist Aufgabe des IT-Sicherheitsmanagements. Analog zu den Gefährdungen sind die Massnahmen gemäss der Grafik strukturiert. Wie bei den Gefährdungen wird hier ebenfalls nur auf die entsprechende Massnahme referenziert.

Beispiel: M 4.253 Schutz vor Spyware

"M" bezeichnet eine Massnahme, die Zahl x vor dem Punkt den Massnahmenkatalog

(hier M 1 = Infrastruktur). Die Zahl y nach dem Punkt ist die laufende Nummer der Massnahme innerhalb des jeweiligen Katalogs.

Mit dem Buchstaben in Klammern - hier (A) - wird zu jeder Massnahme die Qualifizierungsstufe

angegeben, also eine Einstufung, ob diese Massnahme für die IT-Grundschutz-Qualifizierung gefordert wird. Folgende Einstufungen sind vorgesehen:

- A = Einstieg

- B = Aufbau

- C = Zertifikat

- Z = Zusätzlich

Beispiel: Auszug aus einer Massnahme

| M 4.253 Schutz vor Spyware Verantwortlich für Initiierung: Leiter IT, IT-Sicherheitsmanagement Verantwortlich für Umsetzung: Administrator, Benutzer <Massnahmentext> <Kontrollfragen> |

Erläuterung:

Für jede Massnahme muss ein Verantwortlicher für die Initiierung und Umsetzung benannt werden. Die jeweiligen Massnahmen sind sinngemäss umzusetzen. Mit den Kontrollfragen kann die Umsetzung der Massnahmen kritisch gewürdigt werden.

Der Zusammenhang zwischen den für den IT-Grundschutz angenommenen Gefährdungen und den empfohlenen Massnahmen kann dem jeweiligen Baustein entnommen werden. Für jeden Baustein gibt es diese Übersicht.

Beispiel: B 2.8 Häuslicher Arbeitsplatz

Nachfolgend wird das Massnahmenbündel für den Bereich "Häuslicher Arbeitsplatz" vorgestellt.

Zu beachten ist, dass nur die wichtigsten Gefährdungen angeführt sind, gegen die eine bestimmte Massnahme wirkt. Dies bedeutet insbesondere, dass eine Massnahme nicht automatisch überflüssig wird, wenn alle zugeordneten Gefährdungen in einem bestimmten Anwendungsfall nicht relevant sind. Ob auf eine Standard-Sicherheitsmassnahme verzichtet werden kann, muss immer im Einzelfall anhand der Sicherheitskonzeption entschieden werden.